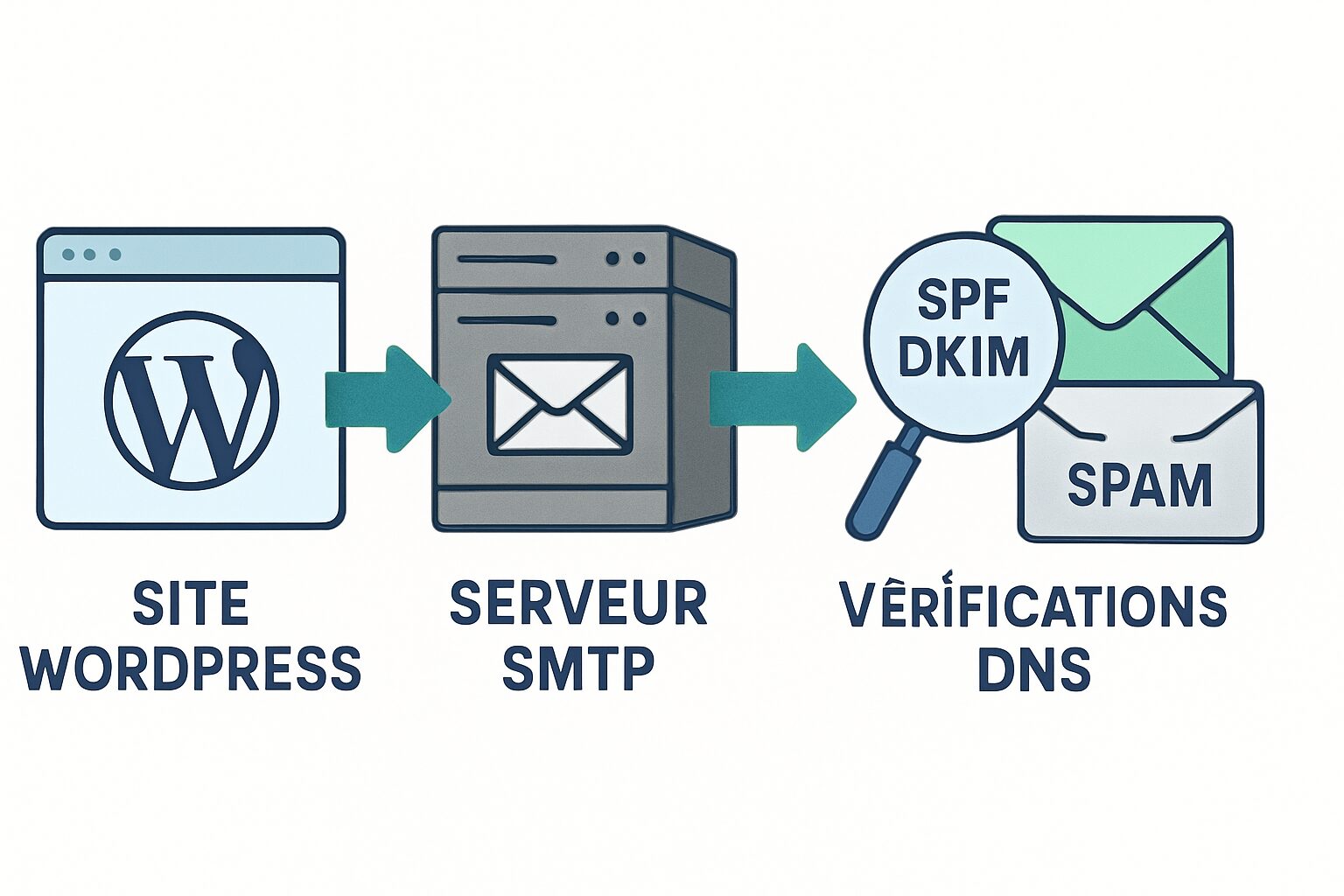

Tu envoies des emails WordPress et ils atterrissent en SPAM, disparaissent ou arrivent avec 20 minutes de retard ? Tu n’es pas seul. La délivrabilité emails WordPress dépend d’une chaîne technique où chaque maillon compte : configuration DNS email (SPF, DKIM, DMARC), qualité du serveur d’envoi et SMTP WordPress bien configuré. Dans les 200 prochaines lignes, on clarifie ces sujets sans jargon. Objectif : que tes messages quittent WordPress en toute sécurité, traversent les filtres, et finissent là où ils doivent être — la boîte de réception, pas le dossier SPAM.

Voici la promesse : à la fin de ce guide, tu sauras résoudre le problème emails WordPress spam, poser correctement SPF DKIM DMARC WordPress, choisir un SMTP fiable, et mettre en place des tests qui te donnent une preuve concrète que tout fonctionne. On parle aussi d’erreurs fréquentes, WooCommerce, multisite et hébergeurs, avec une méthode étape par étape. Bref, du concret, actionnable, et orienté résultats.

Pourquoi tes e-mails WordPress partent en SPAM

Les boîtes mail (Gmail, Outlook, iCloud, Yahoo, etc.) se protègent. Elles notent chaque message en fonction de l’identité du domaine, de la réputation IP, des signatures cryptographiques, des liens, du contenu, des pièces jointes et de l’historique d’engagement (ouvertures, clics, réponses). Si un seul signal manque ou est incohérent, l’algorithme serre la vis. Sans authentification DNS, tes e-mails ressemblent à ceux d’un spammeur.

- SPF déclare quelles machines sont autorisées à envoyer des e-mails pour ton domaine.

- DKIM signe cryptographiquement le message pour garantir qu’il n’a pas été modifié et qu’il vient bien de toi.

- DMARC relie SPF et DKIM pour indiquer aux destinataires quoi faire si l’un (ou les deux) échoue, et te renvoie des rapports.

- SMTP est la manière correcte de faire sortir tes e-mails WordPress via un serveur d’envoi fiable, plutôt qu’avec la fonction PHP mail() souvent bloquée.

La clé, c’est l’alignement : l’adresse d’expédition (From:) doit correspondre au domaine authentifié par SPF/DKIM. C’est ce que DMARC vérifie.

Comprendre la chaîne d’authentification: SPF, DKIM, DMARC

SPF: autoriser explicitement les serveurs émetteurs

SPF est un enregistrement DNS TXT sur ton domaine, du type v=spf1 include:exemple.com -all. Il liste les serveurs autorisés à envoyer pour ton domaine. Si tu utilises Google Workspace, Microsoft 365 et un service d’e-mails transactionnels (SendGrid, Mailgun, Amazon SES…), tu dois inclure chaque source. Exemple de base :

v=spf1 include:_spf.google.com include:spf.protection.outlook.com include:mailgun.org -allLe -all signifie « rejeter tout le reste ». ~all est un « softfail » (moins strict). Attention au nombre de requêtes DNS : SPF est limité à 10 « lookups ». Empile les include: avec parcimonie.

Ressource utile : la documentation officielle Google sur SPF est une très bonne base pour comprendre la syntaxe et les cas d’usage. Consulter le guide SPF de Google.

DKIM: signer tes messages

DKIM ajoute une signature cryptographique dans l’en-tête de chaque e-mail. Côté DNS, tu publies une clé publique sous un « selector » (ex: s1._domainkey.tondomaine.com). Côté envoi, le serveur signe avec la clé privée. Le destinataire récupère la clé publique et valide la signature. Si le message a été altéré, la signature échoue. DKIM remonte ta crédibilité et sécurise l’écosystème.

Bonnes pratiques DKIM :

- Un selector par service d’envoi (ex:

s1pour M365,mailopour Mailgun). - Longueur de clé recommandée 2048 bits.

- Rotation annuelle des clés (ou à chaque incident).

DMARC: la politique qui fait foi

DMARC se configure via un enregistrement TXT sur _dmarc.tondomaine.com. Il indique la politique (p=none|quarantine|reject), le mode d’alignement (strict ou relax), et les adresses qui recevront des rapports agrégés (rua=) et forensiques (ruf=). Exemples :

v=DMARC1; p=none; rua=mailto:dmarc-reports@tondomaine.com; fo=1v=DMARC1; p=quarantine; rua=mailto:dmarc-reports@tondomaine.com; adkim=s; aspf=sv=DMARC1; p=reject; rua=mailto:dmarc-reports@tondomaine.com; adkim=s; aspf=sLa stratégie recommandée : démarrer à p=none (observer), corriger ce qui casse, passer à p=quarantine puis à p=reject dès que tes flux sont propres. Pour un aperçu clair de la norme et de ses bénéfices, jette un œil à la présentation DMARC.

Étape par étape: fiabiliser l’envoi d’e-mails WordPress

1) Cartographier tes sources d’envoi

Liste les systèmes qui envoient avec ton domaine :

- WordPress (formulaires, WooCommerce, LMS, CRM…) ;

- Outils marketing (newsletter, automation) ;

- Messagerie collaborative (Google Workspace, Microsoft 365) ;

- Services transactionnels (Mailgun, SendGrid, Amazon SES, Postmark…).

Pourquoi c’est crucial : si un service envoie sans être déclaré (SPF/DKIM) ou avec une adresse From: qui ne correspond pas au domaine authentifié, DMARC va sanctionner et les FAI vont déclencher le SPAM.

2) Créer/mettre à jour l’enregistrement SPF

Ajoute chaque source d’envoi avec include:, a, mx ou ip4/ip6. Exemple consolidé :

v=spf1 include:_spf.google.com include:spf.protection.outlook.com include:mailgun.org -allVérifie le nombre de lookups (≤10). Si tu dépasses, vois si ton prestataire propose un include mutualisé, ou remplace certains include par des ip4: quand c’est stable.

3) Activer DKIM pour chaque service

Génère la clé depuis le service (ou depuis ton hébergeur si c’est lui qui envoie), publie le TXT avec le selector et teste la signature. Consigne les selectors dans un document partagé (utile pour la rotation). Sur WordPress, si tu passes par un prestataire SMTP, tu activeras DKIM côté prestataire.

4) Déployer DMARC en mode observation

Commence par p=none avec rua vers une boîte dédiée. Analyse les rapports au bout d’une semaine. Corrige les flux non alignés. Augmente la sévérité dès que tout est conforme.

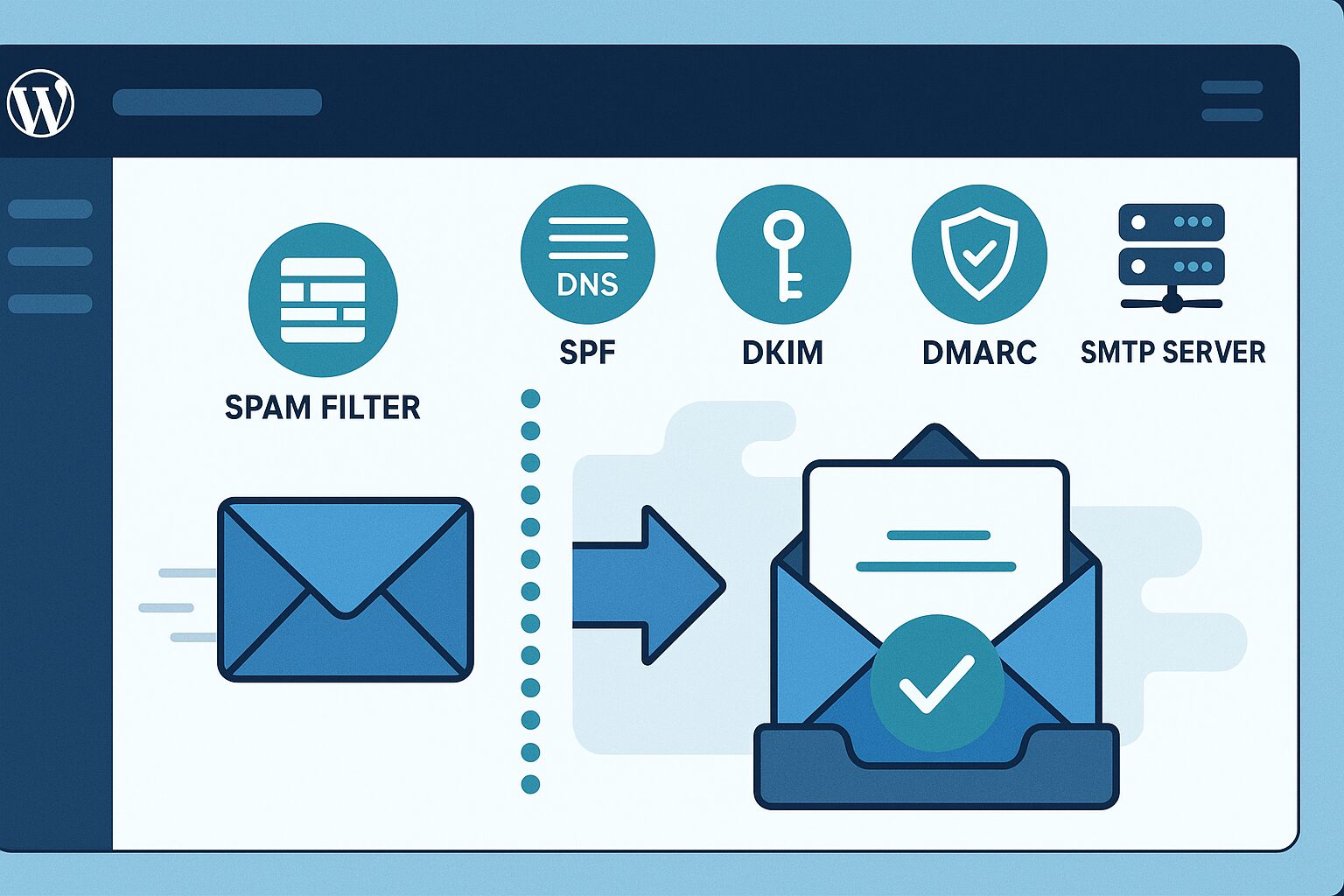

5) Configurer l’envoi via SMTP dans WordPress

La plupart des hébergeurs bloquent la fonction mail() ou la livrent mal. Installe un plugin SMTP WordPress fiable et utilise un serveur d’envoi sérieux (service transactionnel ou messagerie pro). Deux plugins réputés : WP Mail SMTP, Post SMTP. Mets un From: cohérent avec ton domaine authentifié, active l’authentification et le chiffrement TLS.

Paramètres types :

- SMTP Host :

smtp.mailgun.org(exemple) - Port : 587 (souvent) ; 465 si SMTPS

- Encryption : TLS

- Auth : Oui (login + mot de passe/API key)

- From Email :

no-reply@tondomaine.comoucontact@tondomaine.com - From Name : Nom de ta marque

Envoie un e-mail de test vers un Gmail et un Outlook pour vérifier la réception et les en-têtes (affiche « Afficher l’original » sur Gmail pour voir SPF, DKIM, DMARC).

Bonnes pratiques de délivrabilité pour WordPress

- Adresse From unique par usage (transactionnel vs marketing) pour séparer les reputations.

- Répondabilité : évite les

no-replysi possible, les réponses positives améliorent la réputation. - DNS propres : évite les doublons SPF (un seul enregistrement TXT SPF), surveille la propagation.

- Réputation IP : privilégie des prestataires avec IP propres, warm-up automatique et feedback loops.

- Contenu : liens HTTPS, DKIM actif, pas de pièces jointes lourdes, pas de mots déclencheurs « spammy ».

- Listes : n’envoie jamais à des adresses non opt-in, nettoie les bounces.

- Monitoring : mets en place des tests récurrents (Boîte test) et supervise DMARC.

Cas concrets WordPress

WooCommerce: confirmations et factures en SPAM

Les e-mails de commande sont transactionnels et doivent absolument passer. Utilise un prestataire transactionnel (SES, Mailgun, SendGrid…) et active SPF/DKIM/DMARC. Assure-toi que l’adresse From appartient à ton domaine (pas à l’hébergeur), et que le plugin SMTP est maître sur tous les envois.

Formulaires de contact (Contact Form 7, Gravity Forms, WPForms)

Évite d’utiliser l’adresse de l’expéditeur saisie par l’utilisateur comme From:. Utilise reply-to pour répondre au visiteur, mais garde un From: de ton domaine afin de respecter DMARC.

Multisite et environnements de staging

En multisite, applique la même politique mais vérifie que chaque sous-site utilise un From: valide. En staging, désactive l’envoi réel ou utilise une sandbox de ton prestataire pour éviter d’impacter la réputation.

Erreurs fréquentes qui mènent au SPAM

- Deux enregistrements SPF sur le même domaine (ils se neutralisent). Corrige en fusionnant.

- Adresse From d’un domaine A alors que tu signes DKIM avec le domaine B. DMARC échoue.

- SPF trop long qui dépasse 10 lookups. Simplifie ou utilise des include consolidés.

- Pas de rDNS/PTR si tu envoies depuis une IP dédiée. Les FAI vérifient la correspondance.

- DMARC en reject trop tôt alors que des flux ne sont pas alignés. Commence par none.

- Plugin SMTP mal priorisé ou conflit avec un autre plugin d’envoi.

Tests, diagnostics et monitoring

Vérifier les en-têtes

Sur Gmail : « Afficher l’original » indique SPF, DKIM, DMARC (PASS/FAIL). Sur Outlook, consulte les propriétés du message. Si SPF ou DKIM échoue, tu as un indice clair.

Tester le score SPAM

Envoie vers une boîte de test dédiée pour obtenir un score (SpamAssassin, RBLs, etc.). Corrige progressivement. Les liens raccourcis, les pièces jointes lourdes et les longues URL de tracking peuvent faire chuter le score.

Surveiller DMARC

Lis les rapports agrégés (rua) pour voir qui envoie avec ton domaine et si l’alignement passe. Augmente la politique quand tout est propre.

Choisir un prestataire d’envoi transactionnel

Critères clés :

- Réputation IP et gestion des remontées (feedback loops).

- Traçabilité (logs, dashboards), webhooks pour bounces/complaints.

- DKIM/DMARC faciles à activer, sous-domaines dédiés (ex:

mail.tondomaine.com). - Tarifs et SLA, limites d’envoi par minute.

- Localisation des données et conformité.

Astuce pro : préfère un sous-domaine dédié aux envois transactionnels (ex: mail.tondomaine.com) pour isoler la réputation, tout en gardant l’alignement DMARC.

Check-list rapide (à cocher)

- SPF unique et valide, ≤10 lookups.

- DKIM activé pour chaque source d’envoi, clés 2048 bits.

- DMARC

p=none+ rapports, puis montée progressive jusqu’àp=reject. - Plugin SMTP WordPress configuré, test OK, TLS actif.

- From: cohérent avec le domaine signé.

- Tests multiclients (Gmail, Outlook, Yahoo, iCloud) + monitoring périodique.

Si tu veux gagner du temps, on peut le faire pour toi : audit DNS, configuration SPF/DKIM/DMARC, mise en place SMTP, tests et documentation. Intervention rapide et sécurisée.

E-mails en SPAM ? On corrige en 2h chrono.

Confie-nous la configuration SPF, DKIM, DMARC et SMTP WordPress, tests et monitoring inclus. Intervention rapide, résultats mesurables.

Guide détaillé: configuration par profils courants

1) Tu utilises Google Workspace + WordPress (transactionnel via Mailgun)

- SPF:

v=spf1 include:_spf.google.com include:mailgun.org -all - DKIM: activer chez Google (selector

google) et chez Mailgun (selectormg), publier les TXT. - DMARC:

p=none+rua, puis montée progressive. - SMTP WordPress: connecter Mailgun via API/SMTP et définir From:

no-reply@tondomaine.com.

2) Tu utilises Microsoft 365 + WordPress (transactionnel via SendGrid)

- SPF:

v=spf1 include:spf.protection.outlook.com include:u123456.wl.sendgrid.net -all(exemple d’include SendGrid). - DKIM: activer chez M365 (2 CNAME) + SendGrid (CNAME TXT selon instructions).

- DMARC:

p=nonepuisquarantine. - SMTP WordPress: connecter SendGrid, TLS 587.

3) Tu envoies depuis le serveur de ton hébergeur

Vérifie la réputation de l’IP, le rDNS, et si l’hébergeur propose DKIM. Souvent, passer par un service dédié améliore fortement la délivrabilité et la traçabilité.

Mise en conformité du contenu des e-mails

- From/Reply-To clairs, nom de marque cohérent, adresse physique dans le pied si c’est du marketing.

- Liens en HTTPS, domaine de tracking aligné si possible.

- Plain-text alternatif présent en plus du HTML.

- Images légères, attributs alt renseignés.

Que faire quand tout est « correct » mais que ça spamme encore ?

Parfois, SPF/DKIM/DMARC et SMTP sont bons, mais la réputation du domaine ou de l’IP est faible (nouveau domaine, faible engagement). Mets en place :

- Warm-up progressif des volumes.

- Engagement : envoie d’abord à des destinataires qui ouvrent/cliquent.

- Nettoyage des adresses anciennes ou inactives.

- Domaines dédiés pour marketing et transactionnel.

Ressources utiles

- Guide SPF Google (syntaxe, exemples) — lien plus haut.

- Présentation DMARC (fondamentaux) — lien plus haut.

- Plugins SMTP réputés sur le dépôt WordPress (vérifie les avis et mises à jour).

Tu préfères un accompagnement clés en main ? On sécurise ta délivrabilité, on documente tout, et on reste disponible pour le support continu. C’est notre métier chez WP Builders.

Liens sortants: Ce guide pointe vers des pages de référence pour t’aider à comprendre les normes et leur bonne mise en œuvre. Nous recommandons de suivre les instructions de ton fournisseur pour les records DNS afin d’éviter toute erreur de syntaxe.

Important : après chaque modification DNS, attends la propagation (quelques minutes à quelques heures) avant de retester. Documente tout : qui envoie, avec quel From:, via quel SMTP, et quel selector DKIM.

Besoin d’un audit express de ta configuration, ou d’une réparation en urgence après une chute de délivrabilité ? On intervient vite, en sécurité, et on te laisse une configuration stable et pérenne.

Conclusion : la délivrabilité n’est pas un hasard. Quand SPF, DKIM, DMARC et un SMTP correctement réglé travaillent ensemble, tes e-mails WordPress gagnent en crédibilité, passent les filtres, et atteignent ton client. Tu gardes le contrôle, tu gagnes du temps, et tu sécurises ton chiffre d’affaires.