Ton site est l’un des actifs les plus précieux de ton activité. Pourtant, l’accès wp-admin reste souvent le point d’entrée favori des attaquants. Bonne nouvelle : tu peux renforcer la sécurité WordPress sans ralentir tes collaborateurs. Dans cet article, on te montre comment combiner 2FA WordPress, double authentification WordPress, clés d’application, restrictions IP, et rôles et permissions WordPress pour sécuriser l’admin sans casser la productivité. Tu vas repartir avec des checklists, des réglages concrets et des modèles de processus pour travailler plus vite, plus sûr, et avec moins de stress.

Objectif : un accès wp-admin solide, prévisible et fluide. On couvre les méthodes d’authentification adaptées aux équipes (TOTP, passkeys, SSO), l’usage malin des Application Passwords, la gestion fine des rôles, les restrictions réseau et les garde-fous (journalisation, alertes). Cerise sur le gâteau : on te donne des conseils d’adoption pour éviter les frictions au quotidien. Tu verras que la sécurité n’est pas synonyme de complications, surtout si tu relies chaque mesure à un bénéfice concret pour l’équipe.

Pourquoi sécuriser wp-admin sans casser la productivité

La plupart des incidents WordPress évitables proviennent d’un enchaînement prévisible : mots de passe réutilisés, comptes administrateurs partagés, accès externes non révoqués, et manque de visibilité. Ajouter des verrous sans méthode ralentit l’équipe, crée des contournements risqués et, à terme, fragilise la sécurité. La bonne approche consiste à prioriser des mécanismes à faible friction (2FA, passkeys, SSO), à déporter l’authentification des outils vers des clés d’application spécifiques et à appliquer le moindre privilège via des rôles et permissions WordPress bien définis.

En pratique, on vise trois niveaux d’assurance complémentaires :

– tu sais qui accède (identité forte),

– tu contrôles d’où et comment (contexte réseau, appareils),

– tu limites l’impact si un vecteur est compromis (moindre privilège, révocation simple).

2FA WordPress : choisir la bonne méthode et réussir l’adoption

La double authentification WordPress ajoute une preuve d’identité au-delà du mot de passe. Bien choisie, elle ne doit pas ralentir ton équipe, surtout si tu prévois des mécanismes de secours et un accompagnement court mais clair.

Quelles méthodes 2FA privilégier ?

- TOTP (applications d’authentification) : compatible, rapide, offline. Bon ratio sécurité/UX. Idéal sur smartphone (Aegis, Google Authenticator, 1Password, etc.).

- Passkeys (WebAuthn/FIDO2) : expérience quasi instantanée (Touch ID, Windows Hello, YubiKey). Excellent pour les équipes équipées d’appareils récents.

- Codes de secours : indispensables pour l’équipe (perte de téléphone, déplacement). À générer et stocker dans un coffre.

- 2FA par e‑mail : acceptable en dernier recours; pratique mais moins robuste.

Mise en place en douceur

Commence par les comptes à plus fort impact (administrateurs, éditeurs e‑commerce, accès SEO). Communique une date butoir, un guide de 5 minutes et un canal de support. Tu peux déployer la 2FA via des extensions éprouvées. Par exemple, l’extension officielle Two‑Factor active TOTP, e‑mail et codes de secours, tout en restant légère. Pour les passkeys, des solutions WebAuthn dédiées existent et s’intègrent bien avec des coffres d’équipe.

Bonnes pratiques UX pour éviter la friction

- Onboarding guidé : une page interne “Activer ma 2FA en 5 minutes” avec captures.

- Fallback maîtrisé : codes de secours obligatoires, procédure claire en cas de perte.

- Exemptions temporaires : autorisées 24–72h, sur validation d’un admin, avec log.

- SSO si possible : authentification centralisée (Microsoft 365, Google Workspace) avec 2FA activée côté IdP; moins de mots de passe, meilleure traçabilité.

Clés d’application WordPress (Application Passwords) : la sécurité sans partager le mot de passe

Les clés d’application sont parfaites pour connecter des outils (builder, CRM, intégrations no‑code, scripts) sans divulguer le mot de passe d’un utilisateur. Chaque clé est unique, limitée à l’API, et révocable à tout moment. Résultat : moins de partage sauvage de mots de passe et une meilleure visibilité sur qui fait quoi.

WordPress propose nativement les Application Passwords. La documentation officielle explique leur fonctionnement et la gestion depuis le profil utilisateur : documentation Application Passwords.

Bonnes pratiques d’usage

- Une clé par outil (et par environnement) : “Zapier – Prod”, “CRM – Recette”.

- Nommage explicite et date d’expiration interne (notation YYYY‑MM) pour suivi.

- Révocation immédiate en cas d’incident ou de départ d’un prestataire.

- Stockage secret dans un coffre d’équipe (1Password, Bitwarden).

- Journalisation : noter qui a créé la clé, usage prévu, lien vers le ticket.

Exemple d’appel API avec clé d’application

curl -X GET \ -u "user@example.com:APPLICATION_PASSWORD" \ "https://example.com/wp-json/wp/v2/posts?per_page=5"Si la clé fuite, révoque‑la depuis le profil utilisateur : pas besoin de changer le mot de passe ni de casser d’autres intégrations.

Contrôler l’accès à wp-admin : IP, firewall, URL et limites

Durcir la porte d’entrée réduit le bruit d’attaque et les tentatives de brute‑force. Mais attention à l’ergonomie : vise une protection adaptative, avec un plan B quand l’équipe bouge (télétravail, déplacements, coworking).

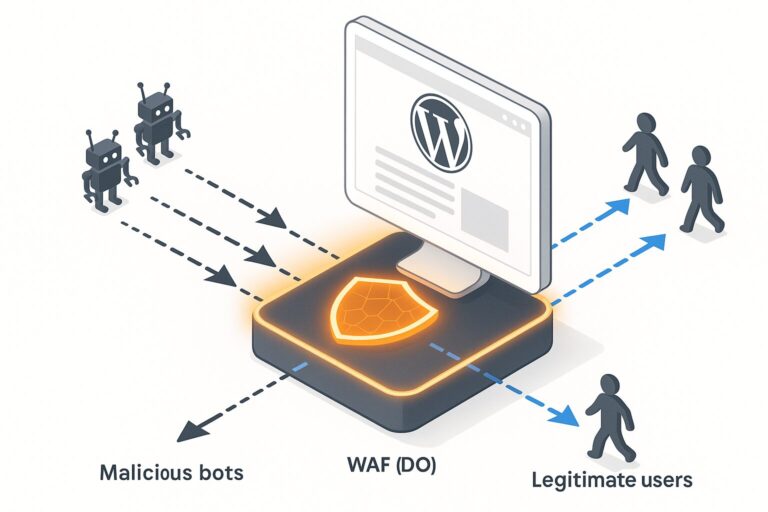

Allowlist d’IP (pare‑feu ou CDN)

La solution la plus simple : autoriser wp‑login.php et /wp-admin/ depuis des IP d’entreprise, un VPN, ou via un WAF/Zero Trust. Prévois un mode “grâce” pour les missions nomades.

# Exemple Apache (.htaccess)<Files wp-login.php> Order Deny,Allow Deny from all Allow from 203.0.113.0/24 Allow from 198.51.100.25</Files># Bloquer l’accès direct à /wp-admin/ (sauf assets)RewriteEngine OnRewriteCond %{REQUEST_URI} ^/wp-admin/?RewriteCond %{REMOTE_ADDR} !^203\.0\.113\.RewriteRule ^ - [F]# Exemple Nginxlocation = /wp-login.php { allow 203.0.113.0/24; allow 198.51.100.25; deny all; include fastcgi_params;}location ^~ /wp-admin/ { allow 203.0.113.0/24; allow 198.51.100.25; deny all; try_files $uri $uri/ /index.php?$args;}Astuce : garde une IP de secours (vpn/4G) pour les urgences, documentée et testée.

Limiter le débit et masquer le bruit

- Rate limiting côté serveur/CDN sur wp‑login.php et XML‑RPC.

- Désactiver XML‑RPC si inutile, sinon filtrer les méthodes et l’accès par IP.

- reCAPTCHA/Turnstile sur la page de connexion en complément de la 2FA.

Changer l’URL de connexion ?

Utile contre les robots opportunistes, mais ne remplace pas 2FA, rate‑limit et WAF. À utiliser seulement avec une procédure d’urgence (URL de secours, accès SSH/SFTP).

Rôles et permissions WordPress : appliquer le moindre privilège sans bloquer

La sécurité la plus efficace est souvent invisible : donner juste ce qu’il faut pour travailler. Une matrice de rôles claire évite les comptes “admin par défaut” et les erreurs coûteuses.

Bonnes pratiques de rôles

- Évite les admins de confort : un admin par équipe suffit; les autres en Éditeur/Shop Manager.

- Crée des rôles personnalisés pour des cas d’usage : “SEO”, “Support client”, “Intégrateur”.

- Réserve manage_options aux admins. Pas d’accès aux extensions/thèmes pour les rédactions.

- WooCommerce : sépare finances (refunds) et contenu (produits) en rôles distincts.

- Environnements : en recette, rôles plus ouverts; en prod, stricte séparation.

Onboarding et offboarding irréprochables

- Onboarding : créer l’utilisateur nominatif, rôle minimal, 2FA obligatoire, clé d’application si besoin.

- Offboarding : désactiver ou supprimer le compte, révoquer clés d’application, rotation des accès SFTP/hosting.

- Prestataires : comptes dédiés et temporaires, accès limités dans le temps.

Journal d’activité et alertes

Un journal d’activité (logins, changements d’extensions, mises à jour) est un filet de sécurité précieux. Configure des alertes : “nouvel admin créé”, “échec de connexion répété”, “connexion depuis pays inhabituel”. L’objectif est de réagir vite, pas de surveiller en continu.

Mots de passe, passkeys et politique réaliste

Un mot de passe fort + 2FA est déjà excellent. Ajoute des passkeys là où possible pour une UX imbattable. Évite les rotations forcées (peu efficaces) et préfère : longueur minimale, interdiction des mots de passe compromis, gestionnaire d’équipe, et 2FA systématique.

- Longueur : >= 12–14 caractères pour tout le monde.

- Interdiction des mots de passe trouvés dans des fuites (vérification Pwned Passwords).

- Coffre d’équipe : partage contrôlé, notes d’accès, révocation rapide.

- Passkeys : simplifient la connexion et réduisent le phishing.

Procédures d’urgence et continuité d’activité

La sécurité n’a de valeur que si elle tient en cas de pépin. Prévois un runbook court et testé :

- Perte du téléphone 2FA : utiliser un code de secours; si indisponible, procédure d’exemption temporaire documentée et validée par un admin.

- Admin inaccessible : second admin de secours + accès via hébergeur (phpMyAdmin/WP‑CLI) pour forcer une 2FA ou réinitialiser.

- Incident de sécurité : mise en maintenance, restauration/snapshot, audit des comptes, rotation clés d’application, réouverture progressive.

Besoin d’un renfort pour sécuriser ton wp-admin ?

Nos experts durcissent ton accès (2FA, IP, rôles) sans bloquer ton équipe. Intervention rapide et documentée.

Checklist de déploiement sans friction (pas à pas)

- Cartographier les accès : qui se connecte, depuis où, pour faire quoi. Identifier les comptes partagés à supprimer.

- Activer la 2FA WordPress pour les admins, puis étendre aux rôles sensibles. Fournir un guide 5 minutes + codes de secours.

- Mettre en place les clés d’application pour les intégrations. Révoquer les mots de passe circulant par e‑mail/Slack.

- Restreindre wp‑login/wp‑admin par IP/VPN/WAF avec un mode secours documenté.

- Établir une matrice rôles/permissions : moindre privilège en production, rôles personnalisés au besoin.

- Configurer le journal d’activité et les alertes clés.

- Tester le runbook d’urgence (perte 2FA, admin indispo, clé compromise) et corriger le guide.

- Former l’équipe : 20 minutes suffit, avec démonstration et Q/R.

Mesures avancées pour environnements à risque

- WAF/Zero Trust : authentification avant wp‑login (ex. portail IdP), blocage pays/ASN, device posture.

- Isolation XML‑RPC : IP allowlist stricte, ou proxy dédié aux apps légitimes.

- Audit régulier : export des utilisateurs, revue des rôles, vérification des clés d’application inactives.

- Durcissement serveur : désactiver l’indexation, interdire l’exécution dans /uploads, mises à jour régulières, PHP récent.

Ressources officielles et standards

Pour aller plus loin et documenter tes procédures, appuie‑toi sur des sources fiables :

– Two‑Factor (plugin WordPress officiel)

– Application Passwords – documentation WordPress

Comment WP Builders peut t’aider (sans te freiner)

Chez WP Builders, on applique une approche pragmatique : d’abord l’essentiel qui protège vraiment (2FA, rôles, clés d’application, WAF/IP), ensuite l’automatisation et le confort (SSO, passkeys, runbooks). Notre valeur ? Intervenir vite, documenter ce qu’on met en place, et calibrer les protections à la réalité de ton équipe. Tu gardes le contrôle, tu gagnes en sérénité, et tu passes moins de temps à gérer des urgences.

Conclusion

Sécuriser l’accès wp-admin sans frustrer l’équipe, c’est possible et même simple si tu privilégies : 2FA/Passkeys, clés d’application pour les outils, rôles et permissions WordPress stricts, et contrôle réseau avec plan B. Avec une courte formation et des procédures claires, la sécurité devient un accélérateur de productivité. Commence par le déploiement par étapes et revois tes réglages tous les trimestres : ton site y gagnera en stabilité, ton équipe en confort, et ton business en résilience.