Tu veux un WordPress sécurisé, fiable et simple à maintenir en 2025 ? Ce guide te montre la configuration minimum viable à mettre en place pour un socle solide, sans te transformer en admin système. Notre approche est pensée pour des sites vitrines, blogs, boutiques et sites d’agences qui ont besoin d’actions concrètes, testées et rapides. Dès l’introduction, posons les bases : la sécurité WordPress 2025 s’appuie sur des mises à jour automatiques intelligentes, le durcissement WordPress, l’authentification 2FA, un pare-feu WAF, des sauvegardes 3-2-1, des politiques d’accès strictes, le durcissement XML-RPC/REST et une surveillance qui alerte avant la casse.

Tu n’as pas besoin d’un arsenal de plugins. Tu as besoin d’un socle stable qui protège 80 % des risques du quotidien et se déploie en moins d’une heure. C’est exactement ce que tu vas trouver ici : des étapes claires, des réglages concrets et des conseils qui respectent ta réalité business. En prime, tu verras comment WP Builders peut t’accompagner quand tu veux aller plus loin (audits, durcissement avancé, réponse à incident), sans blabla commercial.

Configuration minimum viable : l’essentiel sans surcouche

Notre « MSV » (Minimum Security Viable) pour WordPress en 2025 tient en sept piliers :

- Mises à jour automatiques pilotées et rollback possible

- Moindre privilège et politiques d’accès

- Authentification 2FA obligatoire pour les comptes sensibles

- Pare-feu WAF (idéalement au niveau DNS/CDN)

- Sauvegardes 3-2-1 avec tests de restauration

- Durcissement WordPress et surface d’attaque réduite (XML-RPC/REST)

- Surveillance continue, journaux et alertes

Applique ces piliers dans l’ordre, vérifie que ton site reste fonctionnel, puis documente les choix. C’est ce que nous faisons en production chez WP Builders sur des centaines de sites clients.

Pilier 1 — Mises à jour automatiques intelligentes

Les failles connues sont la porte d’entrée #1. En 2025, ne pas activer les mises à jour automatiques revient à laisser une fenêtre ouverte.

Stratégie MAJ : cœur, plugins, thèmes

- Cœur WordPress : activer les mises à jour automatiques mineures et majeures.

- Plugins et thèmes : activer l’auto-update pour les extensions fiables et essentielles. Désactiver et supprimer celles inutilisées.

- Dépendances (PHP, base de données, serveur) : viser des versions supportées. Un PHP à jour est un gain en sécurité et performance.

Activer côté code (sécurisé et traçable)

/* wp-config.php */define('WP_AUTO_UPDATE_CORE', true); // majeures + mineuresdefine('AUTOMATIC_UPDATER_DISABLED', false);define('DISALLOW_FILE_EDIT', true); // pas d’éditeur de fichiers dans l’adminPour les plugins/thèmes, active l’auto-update dans Extensions > Tout activer, puis surveille. Utilise un environnement de staging si ton site est critique.

Rollback et fenêtre de tir

- Point de restauration avant les mises à jour (voir Pilier Sauvegardes).

- Fenêtre en heures creuses pour réduire l’impact client.

- Liste de contrôle post-MAJ (front, paiement, formulaires, recherche, back-office).

Référence utile : le guide officiel Hardening WordPress décrit tous les réglages supportés par le core.

Pilier 2 — Moindre privilège et politiques d’accès

La majorité des incidents viennent de comptes trop puissants ou mal protégés. Adopte des politiques d’accès strictes et documentées.

Rôles et capacités : l’inventaire d’abord

- Recense tous les comptes. Supprime ceux qui n’ont plus lieu d’être.

- Un rôle = un besoin. L’Admin est rare. Privilégie Éditeur, Auteur, Contributeur.

- Interdis le partage de comptes. Un accès = un utilisateur.

- Active la rotation des mots de passe et l’expiration (mensuelle ou trimestrielle selon le risque).

Authentification 2FA obligatoire

Impose l’authentification 2FA à tous les comptes Admin/Éditeur. Choisis TOTP (Google Authenticator, Authy), WebAuthn/Passkeys sur les postes de confiance. C’est le meilleur rapport effort/protection contre l’usurpation.

- 2FA pour Admin, Éditeur, Comptes e-commerce (gestion commandes).

- Whitelist des IP de l’agence si nécessaire, mais garde 2FA en plus.

- Codes de secours imprimés et stockés hors ligne.

Mots de passe, passkeys et SSO

- Active passkeys si l’extension le permet (WebAuthn). C’est rapide et sans mot de passe.

- Utilise un gestionnaire (1Password, Bitwarden) et exige des mots de passe forts.

- Si tu as plusieurs sites, un SSO réduit le nombre de mots de passe à gérer, mais garde la 2FA.

Chez WP Builders, nous auditons régulièrement les accès et appliquons le least privilege par défaut. Simple, efficace, mesurable.

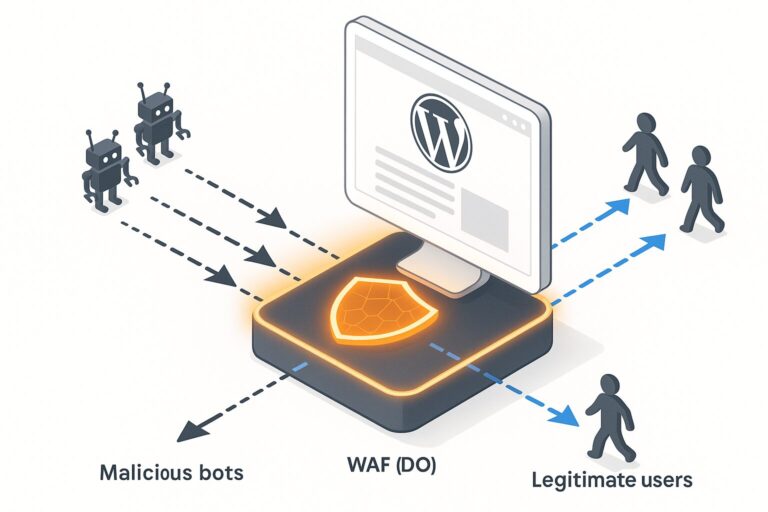

Pilier 3 — Pare-feu WAF en amont

Un pare-feu WAF arrête une bonne partie du bruit (bots, scans, injections) avant d’atteindre WordPress. Tu peux le déployer au niveau DNS/CDN (Cloudflare, Sucuri) ou en plugin (Wordfence, NinjaFirewall). Les WAF réseau ont l’avantage de protéger même quand PHP dort.

Règles à activer en priorité

- Protection contre les injections SQL/XSS et règles OWASP.

- Rate limiting sur /wp-login.php et XML-RPC.

- Détection d’empreintes (scan de fichiers sensibles, énumération d’utilisateurs).

- Blocage des pays non pertinents (si tu as une cible locale).

Pour asseoir ta politique, consulte l’OWASP Top 10 : c’est la base des risques applicatifs à couvrir.

DNS/CDN vs plugin

- DNS/CDN : mitigation DDoS, cache, TLS, WAF global, performance.

- Plugin : visibilité applicative fine (commentaires, formulaires, 404, scans de fichiers), mais charge côté PHP.

- Approche hybride possible : WAF réseau + plugin très léger pour le logging.

Pilier 4 — Sauvegardes 3-2-1 et plan de reprise

Sans sauvegarde testée, la meilleure sécurité ne sert à rien. Ta stratégie doit être 3-2-1 : 3 copies, 2 supports différents, 1 hors site.

Ce qu’il faut sauvegarder

- Base de données (quotidien minimum, horaire si e-commerce/éditorial).

- wp-content (uploads, plugins, thèmes).

- Configuration critique (wp-config.php, .htaccess/nginx.conf) chiffrée.

Rotation, rétention et chiffrement

- Rétention de 14 à 30 jours selon l’activité.

- Chiffrement au repos (SSE-S3, GCS) et en transit (TLS).

- Stockage hors site (S3, Wasabi, Backblaze B2, SFTP) + une copie locale.

Tester la restauration

- Procédure écrite et test mensuel sur un staging.

- Temps de restauration cible (RTO) et perte de données acceptable (RPO).

- Vérification fonctionnelle après restauration (commande, paiement, formulaires, cache).

WP Builders propose des contrats de maintenance où chaque mise à jour importante est couverte par un point de restauration et une vérification système. C’est le type d’automatisation qui change la donne.

Pilier 5 — Durcissement WordPress et réduction de surface d’attaque

Le durcissement WordPress vise à désactiver ce qui n’est pas nécessaire et à cloisonner le reste. Concentre-toi sur wp-admin, fichiers sensibles, XML-RPC et REST API.

Désactiver l’éditeur de fichiers et protéger wp-admin

/* wp-config.php */define('DISALLOW_FILE_EDIT', true);Ajoute une protection de répertoire ou un filtrage IP sur /wp-admin si l’équipe est restreinte. En complément, renforce les en-têtes HTTP :

# Apache/.htaccessHeader always set X-Frame-Options "SAMEORIGIN"Header always set X-Content-Type-Options "nosniff"Header always set Referrer-Policy "strict-origin-when-cross-origin"Header always set Permissions-Policy "geolocation=(), microphone=(), camera=()"# Active aussi HSTS une fois tout en HTTPS (prudence)Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload"XML-RPC : bloquer, limiter ou autoriser finement

XML-RPC n’est utile que pour quelques cas (Jetpack, certaines apps mobiles). Si tu ne l’utilises pas, bloque-le :

# Apache/.htaccess<Files xmlrpc.php> Order deny,allow Deny from all</Files>Si tu dois l’autoriser partiellement (Jetpack), fais-le côté WAF par IP/ASN autorisés et applique un rate limit.

REST API : limiter l’énumération des utilisateurs

Empêche l’accès public à la liste des utilisateurs (vector d’attaque courant) :

/* functions.php */add_filter('rest_endpoints', function($endpoints){ if (isset($endpoints['/wp/v2/users'])) { unset($endpoints['/wp/v2/users']); } if (isset($endpoints['/wp/v2/users/(?P<id>[\\d]+)'])) { unset($endpoints['/wp/v2/users/(?P<id>[\\d]+)']); } return $endpoints;});Au minimum, bloque l’énumération via /?author=1 et limite l’accès REST aux utilisateurs authentifiés pour les routes sensibles.

Clés SALT, préfixe de table, et uploads

- Régénère les clés et SALT via l’API WordPress quand tu suspects une fuite.

- Le préfixe de table personnalisé n’est pas un rempart, mais il réduit l’impact de certains scripts automatisés.

- Interdis l’exécution PHP dans /uploads :

# Apache/.htaccess dans wp-content/uploads<FilesMatch "\.php$"> Deny from all</FilesMatch>Pilier 6 — Surveillance, journaux et alertes

Ce que tu ne vois pas te coûte cher. Mets en place une surveillance proactive, des logs exploitables et des alertes claires.

Uptime et santé

- Monitoring de disponibilité (1 min) et latence.

- Sonar de pages clés (checkout, contact) à intervalle régulier.

- Alertes multi-canaux (Email + Slack/Teams/SMS).

Journaux et audit d’activité

- Log des connexions, changements de rôles, mises à jour, activations/désactivations d’extensions.

- Alerte quand un nouvel admin est créé, quand un fichier système change, quand le thème est modifié.

- Retenir au moins 30 jours d’historique.

Scan d’intégrité

Active un scan régulier de l’intégrité des fichiers core et plugins. Toute divergence = alerte + comparaison avec l’original.

Checklist « 60 minutes » pour sécuriser WordPress en 2025

Bloc note prêt ? Voici la feuille de route express, dans l’ordre :

- Créer une sauvegarde complète (DB + fichiers) et tester une restauration rapide sur staging.

- Activer les mises à jour automatiques (core majeures et mineures, plugins essentiels).

- Désactiver/supprimer les extensions et thèmes inutilisés.

- Appliquer la politique de moindre privilège : audit des comptes, rôles minimaux, suppression des accès dormants.

- Rendre la 2FA obligatoire pour les rôles Admin/Éditeur et comptes e-commerce.

- Déployer un pare-feu WAF (DNS/CDN recommandé) avec rate limiting sur /wp-login et XML-RPC.

- Durcir : désactiver l’éditeur de fichiers, bloquer/limiter XML-RPC, restreindre l’API REST publique.

- Ajouter les en-têtes HTTP de sécurité et interdire l’exécution PHP dans /uploads.

- Configurer le monitoring (uptime + pages clés) et un journal d’activité avec alertes.

- Documenter les choix, la procédure de rollback et le contact d’urgence.

Erreurs courantes à éviter

- Tout miser sur un seul plugin « couteau suisse » sans stratégie globale.

- Ne jamais tester la restauration de sauvegarde.

- Accorder des rôles Admin « par facilité » à des contributeurs externes.

- Désactiver le WAF à cause d’un faux positif, au lieu d’affiner les règles.

- Oublier de loguer et d’alerter les changements critiques.

Aller plus loin sans complexité inutile

Une fois le socle en place, tu peux ajouter :

- Passkeys/WebAuthn pour les comptes sensibles.

- HSTS preload quand tout est 100 % HTTPS.

- DNSSEC côté DNS et DMARC côté email.

- Isolation PHP-FPM par site sur les serveurs mutualisés avancés.

Ce sont des optimisations. Le plus important reste le socle : MAJ, accès, 2FA, WAF, backups, durcissement, monitoring.

Exemples de politiques d’accès selon le contexte

Site vitrine TPE

- 1 Admin (dirigeant ou agence), 1–2 Éditeurs, pas d’Auteurs.

- 2FA pour Admin/Éditeur, WAF DNS, MAJ auto activées.

- Backups hebdos + avant/after mises à jour.

Blog média

- Admins rares, Éditeurs et Auteurs majoritaires, Contributeurs pour pigistes.

- 2FA obligatoire pour l’équipe éditoriale, rate limit agressif sur /wp-login.

- Backups quotidiens, monitoring sur pages à fort trafic.

Boutique e-commerce

- Admins rares, gestion des commandes en Éditeur/Shop Manager.

- MAJ auto progressives, staging pour tester les versions de paiement.

- Backups horaires DB, WAF DNS + règles spécifiques WooCommerce.

Procédures et documentation : le ciment du système

La sécurité n’est pas qu’un ensemble d’outils. Documente qui fait quoi, comment, quand. Liste les comptes, la politique 2FA, où se trouvent les backups, comment restaurer, et qui appeler en cas d’incident. Cette clarté réduit le temps moyen de résolution et rassure toute l’équipe.

Cas réel : un site WordPress hacké, récupération en 48 h

Un client arrive avec un site infecté par des redirections. Pas de backups viables, aucune 2FA, XML-RPC ouvert, pas de WAF. Notre plan :

- Cloner, isoler, analyser les IOC (indicateurs de compromission).

- Nettoyage, réinstallation core propre, réintégration de contenu sain.

- Changement de toutes les clés SALT, rotation des mots de passe.

- WAF DNS + 2FA + durcissement XML-RPC/REST + entêtes HTTP.

- Backups 3-2-1 + monitoring et alertes sur création d’admin.

Résultat : retour en ligne en 48 h et un socle durci pour l’avenir. Moralité : un MSV t’évite la phase « chaos » et réduit drastiquement le coût d’un incident.

Pour des références de bonnes pratiques plus détaillées, garde sous la main la doc Hardening WordPress et l’OWASP Top 10. Elles cadrent tes décisions et justifient tes politiques auprès des parties prenantes.

Comment WP Builders peut t’aider sans alourdir ta stack

Notre philosophie : faire simple, bien, et mesurable. Nous intervenons pour déployer rapidement ce socle, auditer tes accès, configurer un WAF, activer la 2FA, mettre en place des sauvegardes fiables et un monitoring qui prévient avant la panne. Tu restes propriétaire et autonome, nous gérons la partie technique et procédurale.

[CTA Titre: « Besoin d’un renfort sécurité en urgence ? » Accroche: « Nos experts interviennent en moins de 2 heures pour réparer, durcir et sécuriser ton site sans le bloquer. » Bouton: « Sécuriser mon site maintenant »]

Conclusion — La sécurité, un processus pas une pile de plugins

La sécurité WordPress 2025 se gagne sur la durée avec des gestes simples : mises à jour automatiques, politiques d’accès strictes, authentification 2FA, pare-feu WAF, backups testés, durcissement XML-RPC/REST et surveillance. Ce « minimum viable » couvre déjà l’essentiel des risques réels et professionnalise ta gestion du site. Besoin d’un coup de main pour l’appliquer proprement, sans casse ? On est là.